ç@yl@k

Üye

- Katılım

- 8 Ağu 2007

- Mesajlar

- 159

- Puanları

- 1

acik kaynak kodlu internetten indirilebilen kimin tarafindan yazildigi belli olmayan siber silah stuxnet gunumuz solucanlarindan cok farkli ve ileri teknolojiler kullanilarak uretilmis bu virus Scada ve plc sistemlerinizi sizip dizayninizi calabiliyor sisteminiz harap edip sizede normal calisiyor gosterebiliyor.

Stuxnet ilk defa haziran ayının ortalarında Beyaz Rusya'daki küçük bir firma olan VirusBlokAda tarafından tespit edildi. İlk incelemeler virüsün standart bir solucan olmadığını zaten gösteriyordu fakat karmaşık yapısı yüzünden uzayan incelemeler devam ettikçe işin boyutu gittikçe değişti. Özellikle solucanın çok karmaşık yapısı, kullandığı taktikler ve hedefi göz önüne alınınca, siber savaş adı altında yıllarca dillendirilen senaryoların aslında çok da gerçek dışı olmadığı ortaya çıktı. Tabii ki konunun bu boyutu incelemeye değer önemli bir konu olsa da, açıklığa kavuşması gereken çok fazla iddia ve yorum farklılığı olmasından dolayı biz bu yazımızda bu iddia ve yorumlardan ziyade bu solucanı gerçekten diğer zararlı yazılımlardan farklı ve üstün kılan özellikler neler onlardan bahsetmeye çalışacağız.Solucanı inceleyen araştırmacılar tarafından ortak olarak dile getirilen ilk gerçek şu ki, stuxnet çok karmaşık bir yapıya sahip. Bu yüzden bu solucanın birçok farklı alandan uzmanların bir araya gelerek üzerinde uzun süre çalıştığı ve kayda değer bir bütçeye sahip bir projenin ürünü olduğu görüşü hâkim. Yine birçok araştırmacı tarafından bu tür bir projenin basit bir suç örgütünden ziyade devlet desteğindeki bir kuruluş tarafından gerçekleştirilmiş olması daha gerçekçi gözükmekte.

Stuxnet kendi karmaşık yapısı içinde hâlihazırda bilinen birçok zararlı yazılım yöntemini kullanmanın yanında daha önce hiçbir zararlı yazılımda olmayan dikkat çekici birkaç özelliğe daha sahip. Özellikle dört tane sıfır gün (zero-day) yani daha önceden bilinmeyen açıklığı beraber kullanması, kendini gizlemek için kullandığı çekirdek (kernel) sürücülerini rahat yükleyebilmek için güvenilir firmalardan çalınmış kök sertifikalar ile sürücülerini imzalaması ve en önemlisi hedef olarak sanayi ve enerji tesislerindeki fiziksel süreçleri gizlice değiştirmeye çalışması.

Sıfır gün açıklıklarının zararlı yazılımlar tarafından kullanılması aslında yeni bir yöntem değil, fakat daha önce hiçbir zararlı yazılımın dört tane sıfır gün açıklığını birden kullandığı tespit edilmemişti. Tek bir sıfır gün açıklığının tespit edilmesi ve farklı ayarlardaki değişik işletim sistemlerinin hepsinde düzgün bir şekilde çalışmasının sağlanması uzun bir inceleme ve test aşamasının yanında önemli bir uzmanlık gerektirmektedir. Bulunan bir açıklığın düzgün bir şekilde kullanılması önemlidir, aksi takdirde zararlı yazılımın tespiti çok daha kolaylaşacaktır. Bu açıdan bakıldığında dört yeni açıklığın birlikte sorunsuz olarak çalıştırılmasının ne kadar uzmanlık, inceleme ve test süreci gerektirdiği aşikârdır. Peki, nedir bu ilk defa stuxnet tarafından kullanılan ve stuxnet'in keşfi ile bizim de haberdar olduğumuz açıklıklar:

• MS10-046, Microsoft Windows Shell Kısayol İşleme Açıklığı: Asıl olarak işletim sistemindeki bir dizayn hatasından kaynaklanan bu açıklık sayesinde autorun açık olmasa bile bilgisayara takılan bir taşınabilir depolama aygıtındaki dosyaların ikonlarını göstermeye çalışan Windows Gezgini ve benzeri bir programın zararlı bir kodu çalıştırması sağlanabiliyor. Stuxnet’in de asıl olarak bu yöntemle birçok yere bulaştırıldığı düşünülüyor. Ayrıca kendini güncelleme yeteneğine sahip olan stuxnet’e bu özelliğin mart ayında eklendiği ve daha önceden solucanın taşınabilir cihazlardaki autorun özelliği ile bilgisayara bulaştığı düşünülmekte.• MS10-061, Microsoft Windows Yazdırma Kuyruklayıcısı Açıklığı: Bu açıklığı kullandığı, stuxnet’in daha sonraki detaylı incelemelerinde açığa çıktı. Bu açıklığı kullanarak stuxnet bulaşmış olduğu bir bilgisayardan diğerine atlamayı başarabilmekte. Basitçe bu açıklık bir bilgisayara uzaktan yüksek yetkilerle dosya yüklenilmesine olanak sağlamakta. Daha sonra da bu dosya WBEM’in bir özelliği ile çalıştırılabilmekte. Önce şunu belirtmek gerekir ki bu açıklık yukarıdaki açıklık gibi bir taşınabilir aygıtın takılmasını gerektirmese de açıklıktan yararlanılabilmesi için gereken birçok şartın beraber bulunmasını gerektiği için kullanılabilmesi daha zor olan bir açıklık.• Ve iki tane de hak yükseltme açıklığı: Stuxnet yukarıda bahsi geçen, yayılmak için yararlandığı açıklık yanında bulaştığı bir sistemde tam kontrolü elde edebilmek için kullandığı birisi XP, diğeri Vista üstü işletim sistemler için geçerli iki hak yükseltme açıklığından da faydalanmakta. Bu açıklıklar Microsoft tarafından hâlâ kapatılmayı bekliyor.

Bütün bu açıklıların yanında stuxnet eski olsa da gayet etkili olan, ünlü conficker solucanının yayılmak için kullandığı MS08-67 açıklığından da yararlanmakta.

Çekirdek rootkit yöntemleri Windows XP de olsun Windows 2003 de olsun zararlı yazılımların kendilerini virüs tespit programlarından korumak için kullandıkları en güçlü silahlardan birisidir. Fakat 64 bit Vista ve sonrası işletim sistemleri ile gelen KMCS (Kernel Mode Code Signing ) ve Patchguard gibi koruma mekanizmaları bu tür yöntemlerin kullanılmasını büyük derecede engelledi. Özelikle KMCS özelliği çekirdeğe yüklenecek bütün sürücülerin güvenilir sertifikalar ile imzalanmış olmasını şart koşmakta. 32 bit Vista ve üstü sistemlerde ise eskiye uyumluluğun korunabilmesi için bu korumalar tam olarak aktif hale getirilmese de güvenilir sertifikalar ile imzalanmamış çekirdek sürücülerinin çalıştırılması kısıtlanmış ve çalıştırılabildiği durumlarda da kullanıcılar uyarılmaktadır.

Fakat bu sistemlerin güvenilir bir sertifika ile imzalanmış kötü niyetli bir yazılımı, normal bir yazılımdan ayırt etme yeteneği bulunmamaktadır. İşte bu sebeple stuxnet çekirdek sürücüsü üreten iki tanınmış firmanın kök sertifikasını ele geçirip kendi kötü niyetli çekirdek sürücülerini imzalayarak bu korumaları sorunsuz bir şekilde aşmayı başarmaktadır. Dikkatli bir şekilde saklanması gerektiği gayet iyi bilinen bu kök sertifikaların nasıl ele geçirildiği ilginç bir konu olarak gözükse de maalesef bu konuda yeterince bilgi mevcut değil.

Peki, bu kadar hazırlık ve çabanın sonucunda yapılmak istenen ne? Stuxnet'in hedefi halihazırda piyasa da bulunan virüsler gibi banka veya online oyun hesap bilgilerinin çalınması, DDOS saldırıları gerçekleştirmek veya spam mail atabilmek için zombi bilgisayar ordusu kurmak ve kiralamak değil. Bunların hepsinden farklı olarak; su kaynakları, petrol platformları, enerji santralleri ve diğer sanayi tesislerinin kontrolü için kullanılan SCADA (Siemens supervisory control and data acquisition) sistemlerini ele geçirip fiziksel kontrol sistemlerinin çalışmasını değiştirmek. Stuxnet eğer bulaştığı bilgisayarda bir SCADA sistemi mevcutsa ilk önce mevcut projelerin kod ve dizaynlarını çalmaya çalışıyor, onun dışında asıl ilginç olan nokta ise stuxnet’in programlama yazılım ara yüzü vasıtasıyla PLC'lere (Programmable Logic Controllers) kendi kodlarını yüklemesi. Ayrıca yüklenen bu kodlar, stuxnet’in bulaşmış olduğu bir bilgisayardan PLC'lerdeki bütün kodlar incelenmek istendiğinde dahi görülemiyor. Böylelikle stuxnet PLC lere enjekte edilen kodları saklayabilen bilinen ilk rootkit unvanına da sahip oluyor.

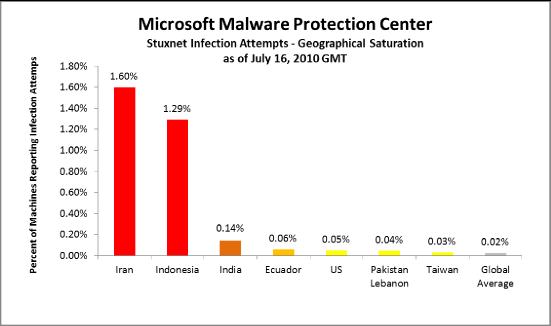

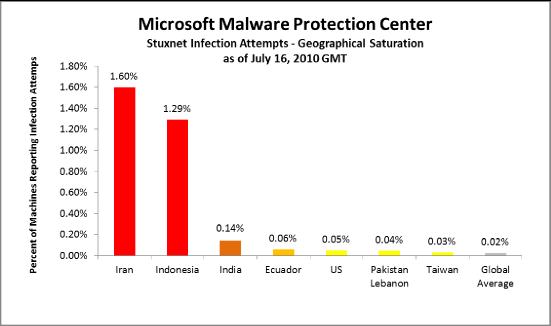

Şekil Stuxnet DağılımıBütün bu özelliklerinin yanında stuxnet’i ilginç hale getiren diğer bir özelliği ise virüsün yayılım alanı. Kaynaklara göre solucana en yoğun olarak İran’da, sonra Endonezya ve Hindistan’da rastlanmakta. Stuxnet’in asıl amacı neydi? Amacına ulaşabildi mi? Kimler tarafından hazırlandı? Ne zamandır bu solucan aktif olarak piyasada bulunuyordu? Bu sorunların cevapları solucan incelendikçe umarız daha fazla aydınlanacaktır. Ancak sonuç olarak şunu rahatlıkla söyleyebiliriz ki, stuxnet şimdiye kadar keşfedilebilmiş(!) hedefli saldırı türünün en güzel örneklerinden birisi.

konuyla ilgili baska bir haber

Ülkeler arasındaki mücadele ve savaşlar artık sadece gerçek dünyada değil sanal dünyada da yapılıyor. Hükümetler bilgisayar uzmanlarından oluşan ekiplerle kendilerini hacker saldırılarına karşı korumaya çalışıyorlar.

Geçtiğimiz aylarda adından sıkça söz ettiren ve İran ile İsrail ve ABD'yi bir kez daha karşı karşıya getiren Stuxnet adlı virüs hakkında ilginç detaylar anlatan bir video yayınlandı.

Avustralya'da yayın yapan ABC1 adlı kanalda yayınlanan Hungry Beast adlı programda "Bir Virüsün Anatomisi" adı altında sunulan video Stuxnet'in ardında yatan iddiaları bir araya getirdi.

İngilizcesi çok iyi olmayan okuyucularımız için hazırladığımız özeti ilerleyen sayfada bulabilirsiniz.

Bir Virüsün Anatomisi

İlk olarak geçtiğimiz sene Haziran ayında ortaya çıkan Stuxnet'in bugüne kadar görülen bilgisayar virüslerinden 20 kat daha karmaşık bir yapıda olduğu söyleniyor.

Santraller, fabrikalar ve trafik merkezlerinin veri bankalarında görülmeye başlanan Stuxnetepey yetenekli bir virüs. Öyle ki bu virüs nükleer santrallerdeki basıncı düşürmek ya da petrol boru hatlarını kapatmak gibi şeyler için kullanılabiliyor. Bunu yaparken sistemi kontrol edenlerin göstergelerinde ise her şey normal görünüyor.

Stuxnet bir sisteme girdiğinde hemen aktif olmuyor. Virüsün kodunun içinde belirtilmiş özel bir hedef var, o hedef bulunmadan virüs pasif kalıyor. Stuxnet'in asıl hedefinin İran'daki nükleer madde zenginleştirme merkezlerindeki santrifüjler olduğu söyleniyor.

Saldırıların Hedefi

Bu özelliği yüzünden Stuxnet, tamamen yazılım kodlarından oluşan ilk silah olarak tanımlanıyor. ABD Uluslararası Güvenlik ve Bilim Enstitüsü (ISIS) tarafından yapılan açıklamada Stuxnet'in geçtiğimiz yıl İran'ın ana zenginleştirme merkezi Natanz'da yaklaşık 1000 santrifüjüdevre dışı bırakmış olabileceği belirtildi.

Geçtiğimiz Kasım ayında bir açıklama yapan Uluslararası Atom Enerjisi Kurumu da İran'ın nükleer tesislerinde çalışmaların sebebi açıklanmadan durdurulduğunu duyurmuştu. Birçok uzman sebebin Stuxnet olduğunu düşünüyordu.

Daha geçen ay, İran hükümeti Buşehr'de bulunan ve halen yapımı süren nükleer tesis faaliyete girdiği takdirde tüm ülkede virüs yüzünden güç kesintisi olabileceğini açıkladı.

İran hükümeti Stuxnet saldırısına karşı bir duyuru yaparak ülkedeki hacker'ları devrim muhafızlarına katılmaya çağırdı. Bu çağrı sonucunda İran'ın dünyanın en büyük ikinci hacker ordusuna sahip olduğu iddia ediliyor.

Arkasında Kim Var?

Stuxnet'in arkasında kim olduğu sorulduğunda akla gelen ilk isim İsrail oluyor. Stuxnet kodlarında Tevrat'a göndermeler olduğu iddia ediliyor. Bir diğer olağan şüpheli ise ABD.

Stuxnet'in testlerinin ABD tarafından yapıldığı iddia ediliyor. Hatta, İran hükümeti tarafından kullanılan yazılımları sağlayan Siemens de şüpheliler arasında. Elde kanıt olmadığı için tüm bunlar şimdilik birer iddiadan ibaret.

[CENTERBuşehr nükleer tesisinin de Stuxnet'ten etkilendiği belirtiliyor[/CENTER]Açık Kaynak Kodu

Aslına bakılacak olursa, asıl sorun Stuxnet'i kimin tasarladığı değil, kimin geliştireceği. Virüs ilk ortaya çıkmasından 9 ay sonra internet ortamına yayıldı ve isteyenler bu virüsü indirip kurcalayabiliyor çünkü Stuxnet açık kaynak kodlu.

Bu şekilde Stuxnet'in bir dahaki sefere nereyi hedef alacağı ya da kim tarafından kullanılabileceğini bilmek neredeyse imkansız.

\\"alintidir"

Osman PAMUK, TÜBİTAK-UEKAE yazisindan "alintidir". |

| 28.09.2010 |

Stuxnet ilk defa haziran ayının ortalarında Beyaz Rusya'daki küçük bir firma olan VirusBlokAda tarafından tespit edildi. İlk incelemeler virüsün standart bir solucan olmadığını zaten gösteriyordu fakat karmaşık yapısı yüzünden uzayan incelemeler devam ettikçe işin boyutu gittikçe değişti. Özellikle solucanın çok karmaşık yapısı, kullandığı taktikler ve hedefi göz önüne alınınca, siber savaş adı altında yıllarca dillendirilen senaryoların aslında çok da gerçek dışı olmadığı ortaya çıktı. Tabii ki konunun bu boyutu incelemeye değer önemli bir konu olsa da, açıklığa kavuşması gereken çok fazla iddia ve yorum farklılığı olmasından dolayı biz bu yazımızda bu iddia ve yorumlardan ziyade bu solucanı gerçekten diğer zararlı yazılımlardan farklı ve üstün kılan özellikler neler onlardan bahsetmeye çalışacağız.Solucanı inceleyen araştırmacılar tarafından ortak olarak dile getirilen ilk gerçek şu ki, stuxnet çok karmaşık bir yapıya sahip. Bu yüzden bu solucanın birçok farklı alandan uzmanların bir araya gelerek üzerinde uzun süre çalıştığı ve kayda değer bir bütçeye sahip bir projenin ürünü olduğu görüşü hâkim. Yine birçok araştırmacı tarafından bu tür bir projenin basit bir suç örgütünden ziyade devlet desteğindeki bir kuruluş tarafından gerçekleştirilmiş olması daha gerçekçi gözükmekte.

Stuxnet kendi karmaşık yapısı içinde hâlihazırda bilinen birçok zararlı yazılım yöntemini kullanmanın yanında daha önce hiçbir zararlı yazılımda olmayan dikkat çekici birkaç özelliğe daha sahip. Özellikle dört tane sıfır gün (zero-day) yani daha önceden bilinmeyen açıklığı beraber kullanması, kendini gizlemek için kullandığı çekirdek (kernel) sürücülerini rahat yükleyebilmek için güvenilir firmalardan çalınmış kök sertifikalar ile sürücülerini imzalaması ve en önemlisi hedef olarak sanayi ve enerji tesislerindeki fiziksel süreçleri gizlice değiştirmeye çalışması.

Sıfır gün açıklıklarının zararlı yazılımlar tarafından kullanılması aslında yeni bir yöntem değil, fakat daha önce hiçbir zararlı yazılımın dört tane sıfır gün açıklığını birden kullandığı tespit edilmemişti. Tek bir sıfır gün açıklığının tespit edilmesi ve farklı ayarlardaki değişik işletim sistemlerinin hepsinde düzgün bir şekilde çalışmasının sağlanması uzun bir inceleme ve test aşamasının yanında önemli bir uzmanlık gerektirmektedir. Bulunan bir açıklığın düzgün bir şekilde kullanılması önemlidir, aksi takdirde zararlı yazılımın tespiti çok daha kolaylaşacaktır. Bu açıdan bakıldığında dört yeni açıklığın birlikte sorunsuz olarak çalıştırılmasının ne kadar uzmanlık, inceleme ve test süreci gerektirdiği aşikârdır. Peki, nedir bu ilk defa stuxnet tarafından kullanılan ve stuxnet'in keşfi ile bizim de haberdar olduğumuz açıklıklar:

• MS10-046, Microsoft Windows Shell Kısayol İşleme Açıklığı: Asıl olarak işletim sistemindeki bir dizayn hatasından kaynaklanan bu açıklık sayesinde autorun açık olmasa bile bilgisayara takılan bir taşınabilir depolama aygıtındaki dosyaların ikonlarını göstermeye çalışan Windows Gezgini ve benzeri bir programın zararlı bir kodu çalıştırması sağlanabiliyor. Stuxnet’in de asıl olarak bu yöntemle birçok yere bulaştırıldığı düşünülüyor. Ayrıca kendini güncelleme yeteneğine sahip olan stuxnet’e bu özelliğin mart ayında eklendiği ve daha önceden solucanın taşınabilir cihazlardaki autorun özelliği ile bilgisayara bulaştığı düşünülmekte.• MS10-061, Microsoft Windows Yazdırma Kuyruklayıcısı Açıklığı: Bu açıklığı kullandığı, stuxnet’in daha sonraki detaylı incelemelerinde açığa çıktı. Bu açıklığı kullanarak stuxnet bulaşmış olduğu bir bilgisayardan diğerine atlamayı başarabilmekte. Basitçe bu açıklık bir bilgisayara uzaktan yüksek yetkilerle dosya yüklenilmesine olanak sağlamakta. Daha sonra da bu dosya WBEM’in bir özelliği ile çalıştırılabilmekte. Önce şunu belirtmek gerekir ki bu açıklık yukarıdaki açıklık gibi bir taşınabilir aygıtın takılmasını gerektirmese de açıklıktan yararlanılabilmesi için gereken birçok şartın beraber bulunmasını gerektiği için kullanılabilmesi daha zor olan bir açıklık.• Ve iki tane de hak yükseltme açıklığı: Stuxnet yukarıda bahsi geçen, yayılmak için yararlandığı açıklık yanında bulaştığı bir sistemde tam kontrolü elde edebilmek için kullandığı birisi XP, diğeri Vista üstü işletim sistemler için geçerli iki hak yükseltme açıklığından da faydalanmakta. Bu açıklıklar Microsoft tarafından hâlâ kapatılmayı bekliyor.

Bütün bu açıklıların yanında stuxnet eski olsa da gayet etkili olan, ünlü conficker solucanının yayılmak için kullandığı MS08-67 açıklığından da yararlanmakta.

Çekirdek rootkit yöntemleri Windows XP de olsun Windows 2003 de olsun zararlı yazılımların kendilerini virüs tespit programlarından korumak için kullandıkları en güçlü silahlardan birisidir. Fakat 64 bit Vista ve sonrası işletim sistemleri ile gelen KMCS (Kernel Mode Code Signing ) ve Patchguard gibi koruma mekanizmaları bu tür yöntemlerin kullanılmasını büyük derecede engelledi. Özelikle KMCS özelliği çekirdeğe yüklenecek bütün sürücülerin güvenilir sertifikalar ile imzalanmış olmasını şart koşmakta. 32 bit Vista ve üstü sistemlerde ise eskiye uyumluluğun korunabilmesi için bu korumalar tam olarak aktif hale getirilmese de güvenilir sertifikalar ile imzalanmamış çekirdek sürücülerinin çalıştırılması kısıtlanmış ve çalıştırılabildiği durumlarda da kullanıcılar uyarılmaktadır.

Fakat bu sistemlerin güvenilir bir sertifika ile imzalanmış kötü niyetli bir yazılımı, normal bir yazılımdan ayırt etme yeteneği bulunmamaktadır. İşte bu sebeple stuxnet çekirdek sürücüsü üreten iki tanınmış firmanın kök sertifikasını ele geçirip kendi kötü niyetli çekirdek sürücülerini imzalayarak bu korumaları sorunsuz bir şekilde aşmayı başarmaktadır. Dikkatli bir şekilde saklanması gerektiği gayet iyi bilinen bu kök sertifikaların nasıl ele geçirildiği ilginç bir konu olarak gözükse de maalesef bu konuda yeterince bilgi mevcut değil.

Peki, bu kadar hazırlık ve çabanın sonucunda yapılmak istenen ne? Stuxnet'in hedefi halihazırda piyasa da bulunan virüsler gibi banka veya online oyun hesap bilgilerinin çalınması, DDOS saldırıları gerçekleştirmek veya spam mail atabilmek için zombi bilgisayar ordusu kurmak ve kiralamak değil. Bunların hepsinden farklı olarak; su kaynakları, petrol platformları, enerji santralleri ve diğer sanayi tesislerinin kontrolü için kullanılan SCADA (Siemens supervisory control and data acquisition) sistemlerini ele geçirip fiziksel kontrol sistemlerinin çalışmasını değiştirmek. Stuxnet eğer bulaştığı bilgisayarda bir SCADA sistemi mevcutsa ilk önce mevcut projelerin kod ve dizaynlarını çalmaya çalışıyor, onun dışında asıl ilginç olan nokta ise stuxnet’in programlama yazılım ara yüzü vasıtasıyla PLC'lere (Programmable Logic Controllers) kendi kodlarını yüklemesi. Ayrıca yüklenen bu kodlar, stuxnet’in bulaşmış olduğu bir bilgisayardan PLC'lerdeki bütün kodlar incelenmek istendiğinde dahi görülemiyor. Böylelikle stuxnet PLC lere enjekte edilen kodları saklayabilen bilinen ilk rootkit unvanına da sahip oluyor.

Şekil Stuxnet Dağılımı

konuyla ilgili baska bir haber

Ülkeler arasındaki mücadele ve savaşlar artık sadece gerçek dünyada değil sanal dünyada da yapılıyor. Hükümetler bilgisayar uzmanlarından oluşan ekiplerle kendilerini hacker saldırılarına karşı korumaya çalışıyorlar.

Geçtiğimiz aylarda adından sıkça söz ettiren ve İran ile İsrail ve ABD'yi bir kez daha karşı karşıya getiren Stuxnet adlı virüs hakkında ilginç detaylar anlatan bir video yayınlandı.

Avustralya'da yayın yapan ABC1 adlı kanalda yayınlanan Hungry Beast adlı programda "Bir Virüsün Anatomisi" adı altında sunulan video Stuxnet'in ardında yatan iddiaları bir araya getirdi.

İngilizcesi çok iyi olmayan okuyucularımız için hazırladığımız özeti ilerleyen sayfada bulabilirsiniz.

Bir Virüsün Anatomisi

İlk olarak geçtiğimiz sene Haziran ayında ortaya çıkan Stuxnet'in bugüne kadar görülen bilgisayar virüslerinden 20 kat daha karmaşık bir yapıda olduğu söyleniyor.

Santraller, fabrikalar ve trafik merkezlerinin veri bankalarında görülmeye başlanan Stuxnetepey yetenekli bir virüs. Öyle ki bu virüs nükleer santrallerdeki basıncı düşürmek ya da petrol boru hatlarını kapatmak gibi şeyler için kullanılabiliyor. Bunu yaparken sistemi kontrol edenlerin göstergelerinde ise her şey normal görünüyor.

Stuxnet bozduğu sistemlerde göstergelerin herşeyi normal olarak göstermesini de sağlıyor

Stuxnet'in yayılma şekli de epey enteresan. Virüs, sistem mühendislerinin farkında olmadığı açıklardan faydalanıyor. Zero Day adı verilen bu açıklar hakkındaki bilgiler karaborsada 100 bin dolara satılıyor. Stuxnet'in bu tip açıklardan 20 tane kullandığı belirtiliyor.Stuxnet bir sisteme girdiğinde hemen aktif olmuyor. Virüsün kodunun içinde belirtilmiş özel bir hedef var, o hedef bulunmadan virüs pasif kalıyor. Stuxnet'in asıl hedefinin İran'daki nükleer madde zenginleştirme merkezlerindeki santrifüjler olduğu söyleniyor.

Saldırıların Hedefi

Bu özelliği yüzünden Stuxnet, tamamen yazılım kodlarından oluşan ilk silah olarak tanımlanıyor. ABD Uluslararası Güvenlik ve Bilim Enstitüsü (ISIS) tarafından yapılan açıklamada Stuxnet'in geçtiğimiz yıl İran'ın ana zenginleştirme merkezi Natanz'da yaklaşık 1000 santrifüjüdevre dışı bırakmış olabileceği belirtildi.

Geçtiğimiz Kasım ayında bir açıklama yapan Uluslararası Atom Enerjisi Kurumu da İran'ın nükleer tesislerinde çalışmaların sebebi açıklanmadan durdurulduğunu duyurmuştu. Birçok uzman sebebin Stuxnet olduğunu düşünüyordu.

Ahmedinecad saldırıdan sonra Natanz tesislerini gezmişti

En Büyük İkinci Sanal OrduDaha geçen ay, İran hükümeti Buşehr'de bulunan ve halen yapımı süren nükleer tesis faaliyete girdiği takdirde tüm ülkede virüs yüzünden güç kesintisi olabileceğini açıkladı.

İran hükümeti Stuxnet saldırısına karşı bir duyuru yaparak ülkedeki hacker'ları devrim muhafızlarına katılmaya çağırdı. Bu çağrı sonucunda İran'ın dünyanın en büyük ikinci hacker ordusuna sahip olduğu iddia ediliyor.

Arkasında Kim Var?

Stuxnet'in arkasında kim olduğu sorulduğunda akla gelen ilk isim İsrail oluyor. Stuxnet kodlarında Tevrat'a göndermeler olduğu iddia ediliyor. Bir diğer olağan şüpheli ise ABD.

Stuxnet'in testlerinin ABD tarafından yapıldığı iddia ediliyor. Hatta, İran hükümeti tarafından kullanılan yazılımları sağlayan Siemens de şüpheliler arasında. Elde kanıt olmadığı için tüm bunlar şimdilik birer iddiadan ibaret.

[CENTERBuşehr nükleer tesisinin de Stuxnet'ten etkilendiği belirtiliyor[/CENTER]Açık Kaynak Kodu

Aslına bakılacak olursa, asıl sorun Stuxnet'i kimin tasarladığı değil, kimin geliştireceği. Virüs ilk ortaya çıkmasından 9 ay sonra internet ortamına yayıldı ve isteyenler bu virüsü indirip kurcalayabiliyor çünkü Stuxnet açık kaynak kodlu.

Bu şekilde Stuxnet'in bir dahaki sefere nereyi hedef alacağı ya da kim tarafından kullanılabileceğini bilmek neredeyse imkansız.

\\"alintidir"