ahmetbogus

Üye

- Katılım

- 11 Kas 2006

- Mesajlar

- 270

- Puanları

- 1

Stuxnet - Wikipedia, the free encyclopedia

malumunuz oldugu üzere iran nükleer tesislerine düzenlenmiş diye bahsedilen virusun AC sürücülerde(santrifuj için kullanılan) frekanslarının virus tarafından değiştirilerek hatalara sebep olması hakkında yazmak istedim.

öncelikle durum şu:

virus önce 807Hz ve 1210Hz arası çalışan sürücüleri buluyor ve bu sürücülerin

çıkış frekanslarını kısa bir süre 1410Hz yapıyor sonra 2Hz sonra da tekrar 1064Hz.

neden bu frekanslar seçilmiş neden mesela 1410 degilde 1405 değil .özellikle seçilmelerinin bir nedeni vardır mutlaka .

1500 hz değil neden 1064 hz

sürücü tasarımcılarının artık gözetmeleri gereken yeni durumlar oldugu muhakkak.

bunu teknik olarak yorumlayacak kişilerden yorum bekliyorum.

(amacım ülkemiz teknik elemanlarının endüstriyel siber saldırılar konusunda bilgi seviyesine katkıda bulunmaktır.)

önlemler:

1.usb autorun kapatınız.

2.windows güncelleyiniz.http://www.microsoft.com/technet/security/bulletin/MS10-046.mspx

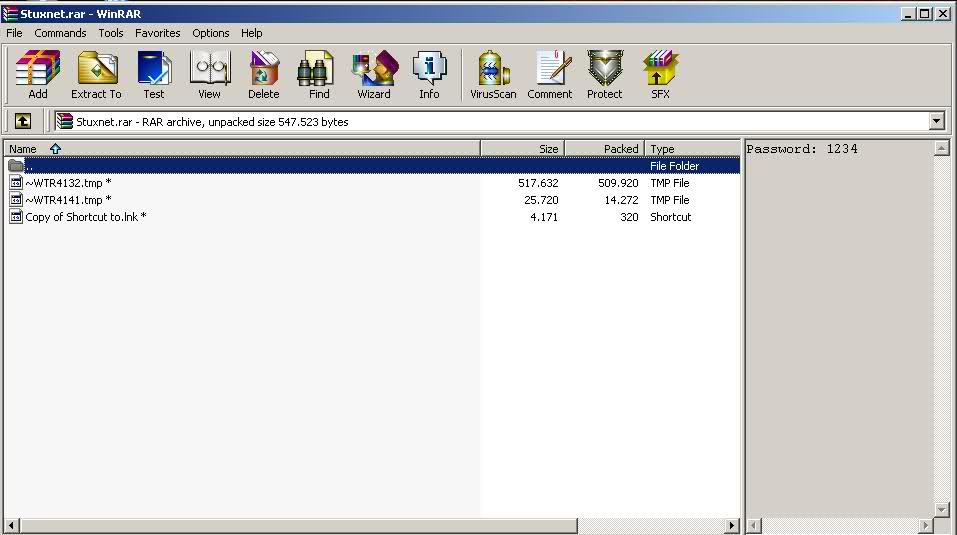

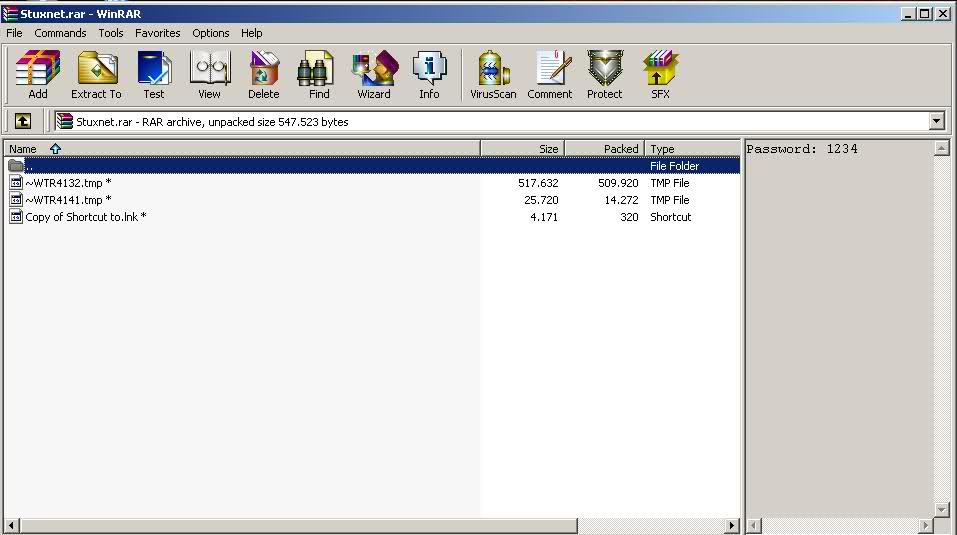

3.lnk uzantılı aşagıdaki resimden anlaşılıyor.

malumunuz oldugu üzere iran nükleer tesislerine düzenlenmiş diye bahsedilen virusun AC sürücülerde(santrifuj için kullanılan) frekanslarının virus tarafından değiştirilerek hatalara sebep olması hakkında yazmak istedim.

öncelikle durum şu:

virus önce 807Hz ve 1210Hz arası çalışan sürücüleri buluyor ve bu sürücülerin

çıkış frekanslarını kısa bir süre 1410Hz yapıyor sonra 2Hz sonra da tekrar 1064Hz.

neden bu frekanslar seçilmiş neden mesela 1410 degilde 1405 değil .özellikle seçilmelerinin bir nedeni vardır mutlaka .

1500 hz değil neden 1064 hz

sürücü tasarımcılarının artık gözetmeleri gereken yeni durumlar oldugu muhakkak.

bunu teknik olarak yorumlayacak kişilerden yorum bekliyorum.

(amacım ülkemiz teknik elemanlarının endüstriyel siber saldırılar konusunda bilgi seviyesine katkıda bulunmaktır.)

önlemler:

1.usb autorun kapatınız.

2.windows güncelleyiniz.http://www.microsoft.com/technet/security/bulletin/MS10-046.mspx

3.lnk uzantılı aşagıdaki resimden anlaşılıyor.